À l’origine, le darknet désigne, d’après la définition de Biddle, « un ensemble de réseaux et de technologies utilisés pour partager du contenu numérique. Le darknet n’est pas un réseau physiquement distinct, mais bien des protocoles de transmission qui fonctionnent au sein des réseaux existants. »

D’après Mansfield-Devine, il suppose :

- l’usage de l’infrastructure internet,

- l’existence d’un protocole spécifique qui permet la constitution d’un sous-réseau,

- une architecture décentralisée de type pair-à-pair.

Le Darknet est donc une collection de pages non-indexées, ce qui signifie que vous ne les trouverez pas via les moteurs de recherche et que vous ne pouvez pas non plus y accéder avec un navigateur web classique.

Comment ça fonctionne ?

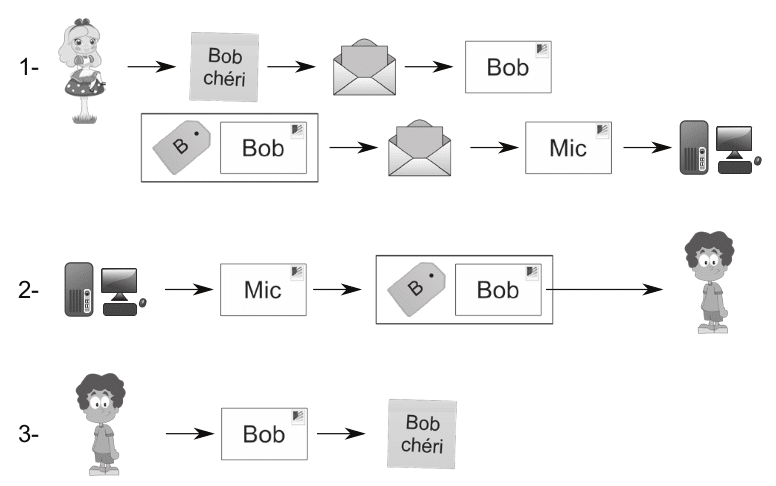

Le Darknet s’appuie sur deux technologies centrales :

- Le chiffrage (clé secrète et clé publique)

- L’utilisation de relais

Le Darknet fait transiter le trafic par plusieurs couches de telle façon qu’on ne puisse plus, à la sortie, en déterminer l’origine. En d’autres termes, une fois passées les portes du Darknet, votre adresse IP est difficile à identifier. Est-ce sûr à 100% ? Les protocoles de chiffrage sont sûrs, mais la faille principale reste l’utilisateur. Que les choses soient claires : rien n’est sûr. Quelqu’un qui est ciblé par la NSA a une espérance d’anonymat de 15 jours d’après JP Rennard !

Le Darknet, pour quoi faire : une quête de l’anonymat et de la confidentialité

Socialement, le Darknet s’incarne dans la quête de l’anonymat et de la confidentialité. C’est elle qui marque sa spécificité ; c’est l’usage social d’instruments techniques qui fait sa particularité. Et c’est bien sur cette réalité sociale que Jean-Philippe Rennard souhaite mettre l’accent, en démontrant que le Darknet n’est pas un phénomène univoque.

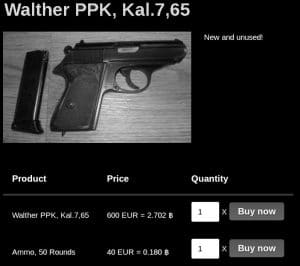

Le côté « obscur » du Darknet : un outil au service des milieux interlopes

« L’art d’éviscérer un voisin sans en gâter la viande », « Comment choisir la bonne fille à manger », … On trouve en effet toute sorte de littérature « choquante » sur le Darknet, qui a rapidement été détourné de son objectif premier et est devenu le support de nombreuses activités illégales.

Toutefois, pour Jean-Philippe Rennard, limiter le Darknet à ces formules sensationnelles, comme on le fait depuis 2 ou 3 ans, c’est passer à côté de sa réalité historique, mais aussi contemporaine ! Seulement 10% du Darknet représentent des activités illégales. Alors que sont les 90% restant ?

La véritable finalité du Darknet : liberté et intimité !

Même si la majorité des internautes ne met jamais les pieds dans le Darknet, il y a parfois des raisons légitimes d’y accéder : par exemple, passer outre des restrictions géolocalisées dans des zones de censure ou en guerre, échanger des informations sensibles de façon sécurisée, ou tout simplement prendre le pouls des menaces informatiques planant sur son entreprise ou son secteur d’activité. Il permet aussi et surtout :

1/ Le lancement d’alerte

Par exemple, WikiLeaks et l’affaire Julius Bärau Cablegate, une des premières histoires révélées sur l’exaction américaine en Afghanistan et en Irak, a fait des émules : Secure Drop, Global Leaks, etc. Les Panama papers sont également sortis grâce au Darknet. Les grands journaux internationaux ont tous des systèmes de lancement d’alertes : le Guardian, Le Washington Post, Mediapart et de nombreux autres.

2/ La liberté d’information

3/ La dissidence politique et sociale

Un autre exemple d’usage du Darknet : des kits de survie numérique sont mis à disposition des dissidents en Syrie, en Chine ou en Turquie. Il devient nécessaire pour eux de trouver des moyens de communication luttant contre la surveillance de masse. Dans certains pays, il en va de même pour les dissidences sociales. Par exemple, en Ouganda, des lois anti-homosexualité condamnent cette communauté à communiquer via le Darknet sur des chaînes dédiées.

Une surveillance de masse qui pourrait nuire à l’innovation !

Nous vivons actuellement une époque historique : c’est la première fois dans l’histoire de l’humanité que les gouvernements et l’état ont la possibilité de surveiller l’ensemble de la population, comme l’a révélé Snowden en 2003 : « Assis à mon bureau, [je pouvais] mettre sur écoute n’importe qui, vous, votre comptable, un juge fédéral ou même le Président si j’avais son adresse mail personnelle » ! Les données sont aspirées et traitées de manière automatique : officiellement, il s’agit d’un moyen de lutter contre la menace terroriste…

Et pourtant, toutes les études ont montré depuis que la surveillance de masse ne fonctionne pas : « L’analyse approfondie de 225 individus [liés à al-Quaïda] … [montre] que la contribution du programme de surveillance de masse de la NSA a été minime ». (New America Foundation, 2014).

Or, le droit à l’intimité est fondamental dans une démocratie ! Toujours d’après JP Rennard, il est essentiel que les populations soient sensibilisées aux conséquences de l’extension d’Internet aux aspects les plus intimes de notre vie, car pour éviter ce traçage permanent, nous avons tendance à nous autocensurer. C’est insidieux, involontaire… mais une société qui s’autocensure perd toute capacité d’innovation !

Darknet, ou devrait-on dire « Freenet » ?

Dixit Deleuze, en 1990 : « Face aux formes prochaines de contrôle incessant en milieu ouvert, il se peut que les plus durs enfermements nous paraissent appartenir à un passé délicieux et bienveillant. […] L’important sera peut-être de créer des vacuoles de non-communication, des interrupteurs, pour échapper au contrôle ».

Et si le Darknet était précisément l’une de ces vacuoles, l’un de ces interrupteurs ? Pour JP Rennard, dire qu’il faut fermer le Darknet est une contrevérité, car il s’agit de l’un des rares moyens dont dispose la population pour pouvoir s’exprimer. Son objectif, à travers l’ouvrage Darknet, Mythes et Réalité, et les conférences qu’il anime, est principalement de lutter contre la désinformation sur le darknet qui est, pour lui, avant tout un outil de préservation de la liberté et de lutte contre la surveillance et la censure des puissants…

Les 8 conseils de Jean-Philippe Rennard pour limiter le traçage sur internet

Pour JP Rennard, le mouvement qui se met en œuvre conduit à une forme molle de dictature. Il invite par conséquent chacun de nous à rester vigilant vis-à-vis des connaissances détenues par Google et les services marketing sur l’état de nos actions. Pour limiter le traçage, quelques précautions peuvent être prises :

- Tenir votre système à jour

- Utiliser de vrais mots de passe (+ KeePassX)

- Navigateurs : éviter Chrome et privilégier Firefox

- Désactiver les cookies

- Installer des extensions Firefox pour limiter le traçage (HTTPS Everywhere, Disconnect, Clean Links, NoScript, RandomAgent Spoofer (fingerprint).

- Changer régulièrement de moteur de recherche : DuckDuckGo, Ixquick, DisconnectSearch, Unbubble, Startpage, Qwant, Seeks, etc. Sinon, on tourne sur soi-même avec toujours les mêmes résultats centrés sur nos données. Assez limitant pour la créativité !

- Attention aux hotspots Wifi

- Le Cloud peut être synonyme de danger ! Chiffrer ses données avant de les mettre sur le cloud est impératif.

Pour aller plus loin sur ce sujet

Comment accède-t-on au Darknet ?

On y accède via des navigateurs web spéciaux, dont Tor Browser est le plus connu. Au lieu de se connecter directement sur le serveur, on passe par un ensemble de relais qui vous cachent et vous permettent d’aller anonymement sur des sites web ouverts, mais aussi sur des sites cachés.

Tor a été développé par l’armée américaine au début des années 2000. Libéré et repris par l’EFF en 2004, il représente un budget de près de 3 millions $, plus de 2 millions d’utilisateurs chaque jour, environ 7.000 relais, dont 1.000 relais de sortie, une bande passante d’environ 200 Gbits/s, environ 60.000 adresses en .onion pour une consommation de 1Gb/s. Son usage est élémentaire par construction (Tor Browser).

Freenet : développé en 1999 par Ian Clark pour des finalités politiques, il possède un écosystème large (web, mail, blogs, IRC, etc.), avec environ 10.000 relais actifs. Son usage est un peu délicat.

I2P : dveloppé en 2003 par un auteur anonyme, il bénéficie également d’un écosystème large (web, partage de fichiers, blogs, etc.), avec environ 30.000 relais actifs, environ 4.000 eep sites, mais seulement 300 actifs à un instant t.

Mais aussi : GNUnet, Retroshare, PGP / GPG, Bitmessage, OTR, Telegram, Chat Secure, et des dizaines d’autres.

Bibliographie

Jean-Philippe Rennard, Darknet, Mythes et Réalités, Ellipses

BERGEN, P., STERMAN , D., SCHNEIDER , E. et AHALL , B. (2014). Do NSA’s Bulk Surveillance Programs Stop Terrorists New America Foundation.

BIDDLE, P., ENGLAND, P., PEINADO, M. et WILLMAN , B. (2003). The Darknet and the Future of Content Distribution. In Digital Rights Management, Lectures Notes in Computer Science, 2770, pages 344–365. Springer.

CHAUM, D. L. (1981). Untraceable Electronic Mail, Return Addresses, and Digital Pseudonyms. Communications of the ACM, 24(2) : 84–88.

DELEUZE, G. (1990). Le devenir révolutionnaire et les créations politiques. Futur Antérieur, (1).

MANSFIELD-DEVINE, S. (2009). Darknets. Computer Fraud& Security, 9(12) : 4-7.